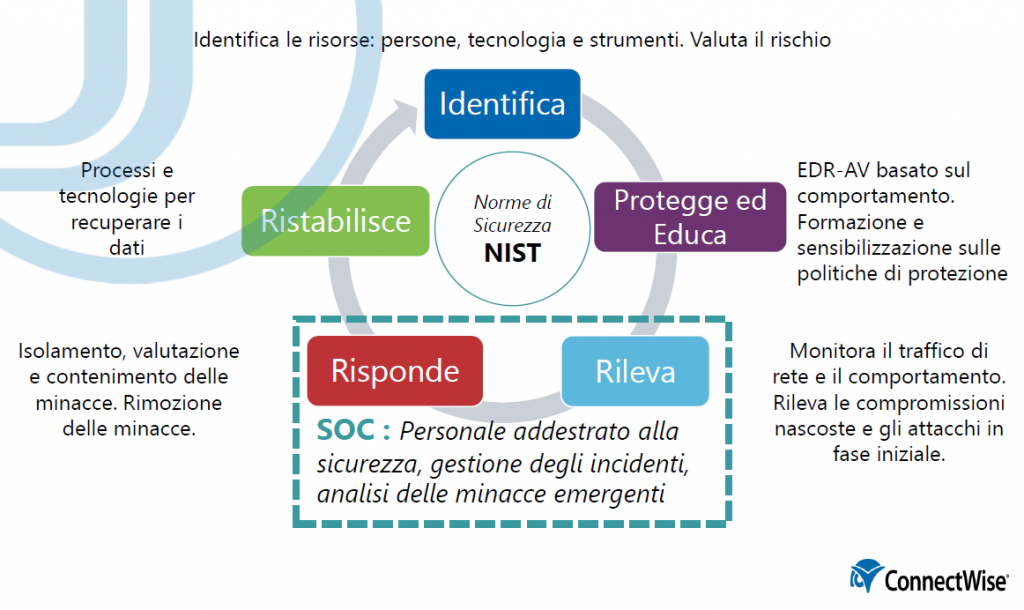

Le Nostre Soluzioni per la Cybersecurity

Grazie al SOC, e al relativo staff di 150 esperti, riusciamo ad offrirti diversi strumenti con focus precisi:

EDR (EndPoint Detection and Response)

Con EDR avrai una protezione completa degli EndPoint 24/7 grazie ai servizi SOC, che rilevano, mitigano e rispondono alle minacce. Attraverso l’utilizzo di Sentinel One, le minacce, note o sconosciute che siano, vengono rilevate e neutralizzate. Tutti i file saranno rapidamente ripristinati alle versioni sicure precedenti. Con il SOC puoi capire quali sono le cause profonde e le origini delle minacce, invertire le operazioni dannose di ransomware e risolverle rapidamente. Grazie al monitoraggio del SOC e dei suoi servizi di recupero dati, proteggi Microsoft 365 e altre applicazioni basate sul Cloud, blocchi le minacce attive e minimizzi il danno.

Caratteristiche principali

- Monitoraggio 24/7

- Soluzione informatica efficace per il rilevamento e la protezione degli endpoint

- Combinabile con la nostra soluzione Global SOC per un’azione di risposta e ripristino

- Protezione di Sentinel One Endpoint

- AV tradizionale combinato con Advanced Behavioral AI Threat

- Registrazione, raccolta dati e analisi delle cause principali delle minacce

- Protezione ransomware, distruzione e quarantena con rollback disponibile se i dati sono crittografati

Principali minacce da cui protegge Advanced EDR

- Malware e ransomware: rileva anche malware fileless e memory-only, che un tradizionale AV non sarebbe in grado di rilevare.

- Exploit e vulnerabilità

- Attacchi in tempo reale

- File e applicazioni bloccate

- Perdita dati dovuta ad attacchi ransomware

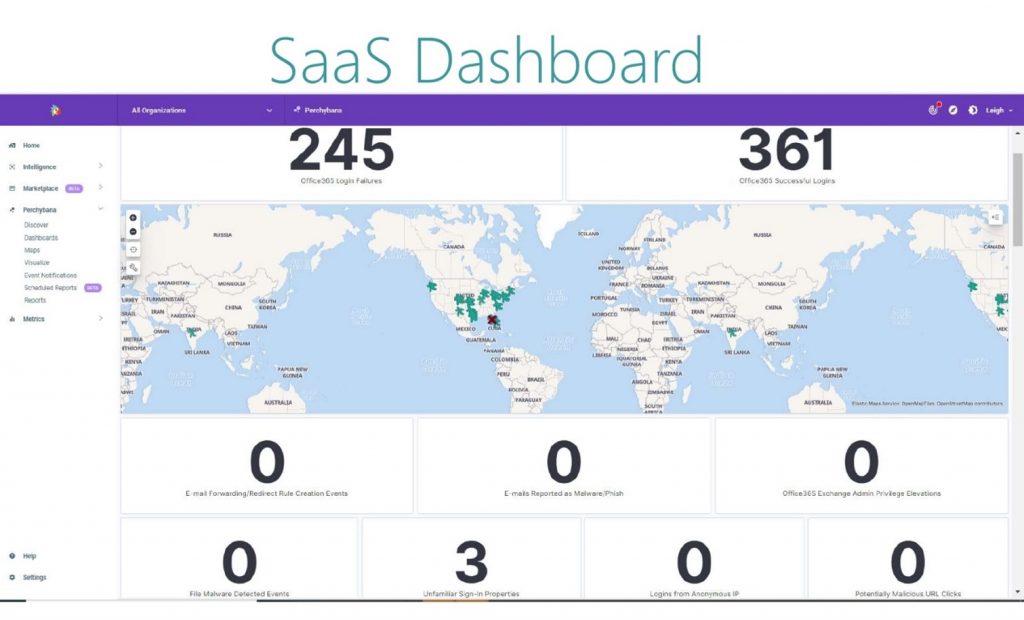

SaaS

Proteggiti dal BEC (Business E-mail Compromise) rilevando comportamenti anomali degli utenti all’interno del Cloud. Grazie a Fortify SaaS potrai ricevere una revisione giornaliera delle attività dell’account e delle anomalie, sfruttare il monitoraggio attivo di Microsoft 365 da rischi e minacce, valutare e affrontare le vulnerabilità emergenti e gestire in modo automatico gli aggiornamenti software e le patch.

Caratteristiche principali

- Monitoraggio 24/7

- Soluzione SIEM gestita dal SOC, che garantisce il rilevamento e la risposta alle minacce basate sul Cloud

- Allineamento alla sicurezza di O365, in un ambiente facile da monitorare, gestito dal nostro SOC

- Isolamento e blocco delle minacce

- Ripristino, reset o rimozione degli account danneggiati

- Include (oltre a molto altro): i registri di sicurezza delle app Cloud Microsoft O365, i registri di Azure Identity Protection e i registri di Microsoft Data Loss Protection (DLP)

Controlli tipici del servizio SaaS

- Viaggio atipico o improbabile: accesso da una posizione insolita o accesso da due posizioni geograficamente separate

- URL dannosi: rilevamento malware fileless o memory-based

- E-mail sospette: manipolazione della posta in arrivo o reindirizzamento della posta

- Attività insolita sui file: cancellazione/condivisione

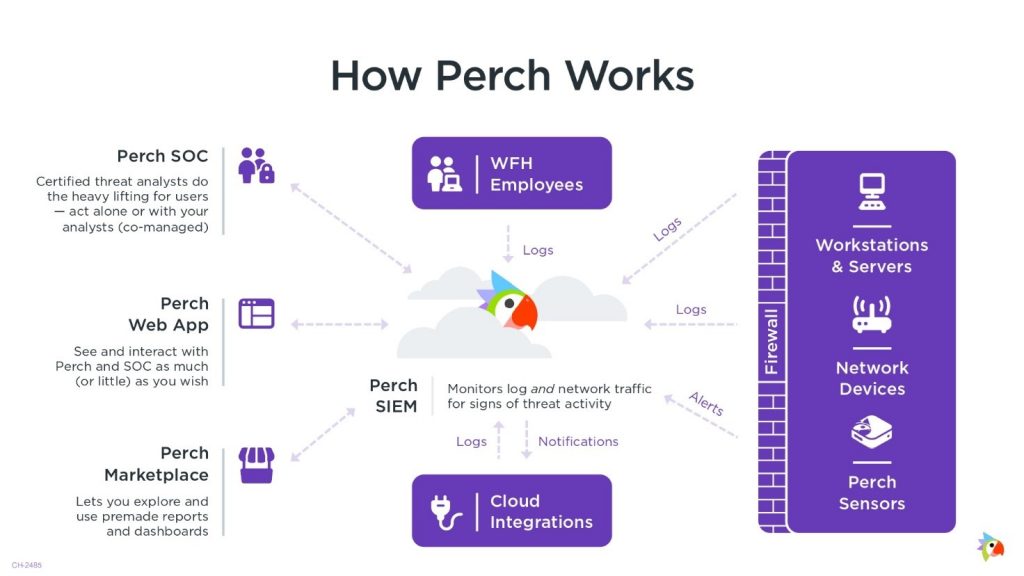

PERCH NTD

Con PERCH avrai i servizi SIEM completi, che combinano l’automazione tecnologica con dashboard ottimizzate che accelerano il rilevamento di minacce e la risposta. Riceverai avvisi e notifiche personalizzate, rapporti giornalieri e registri di rete. Il monitoraggio dell’attività sarà attivo 24 ore su 24, 7 giorni su 7 grazie al SOC, che riesce a neutralizzare proattivamente le minacce informatiche. Soddisfa i requisiti normativi con una sicurezza di rete flessibile e scalabile che include l’analisi dei dispositivi di rete, la gestione del registro degli endpoint e gli avvisi.

Caratteristiche principali

- Monitoraggio 24/7

- Avvisi illimitati

- Sensori virtuali gratuiti

- Sensore IDS di rete

- Acquisizione del registro del dispositivo

- Integrazione del dispositivo di rete

- Reports

Principali minacce da cui protegge

- DNS

- Attacchi con forza bruta

- Aumento delle credenziali non approvato

- Manipolazione e modifiche della rete

- Pulizia di violazioni storiche

- Movimento di massa dei dati